从VISTA系统以后的所有系统,微软对防火墙进行了重新设计,最近认真研究了一番(直到今天才认真研究感觉有点OUT了,亡羊补牢犹未晚也!),给我感受再深刻的印象就是Firewall和IP Sec集成了,统一设置管理,而配置的界面进行全新设计,根据向导一步一步往下走很轻松就能完成配置,所见所得的界面非常人性化,微软为我们IT Pro们考虑得越来越多这些都是值得称赞的.

首先它支持双向保护,可以对出站、入站通信进行过滤,你可以针对Windows Server上的各种对象创建防火墙规则,配置防火墙规则以确定阻止还是允许流量通过,当传入数据包到达计算机时,WFAS检查该数据包,并确定它是否符合防火墙规则中指定的标准。如果数据包与规则中的标准匹配,则WFAS执行规则中指定的操作,即阻止连接或允许连接。如果数据包与规则中的标准不匹配,则WFAS丢弃该数据包,并在防火墙日志文件中创建条目(如果启用了日志记录功能哈)。

对规则进行配置时,你可以从各种标准中进行选择:例如应用程序名称、系统服务名称、TCP端口、UDP端口、本地IP地址、远程IP地址、配置文件、接口类型(如网络适配器)、用户、用户组、计算机、计算机组、协议、ICMP类型等规则中的标准添加在一起,添加的标准越多则WFAS匹配传入流量就越精细可谓是很好很强大.

说了这么多下面我们还是来通过实际例子来感受一下如何应用配置这些规则

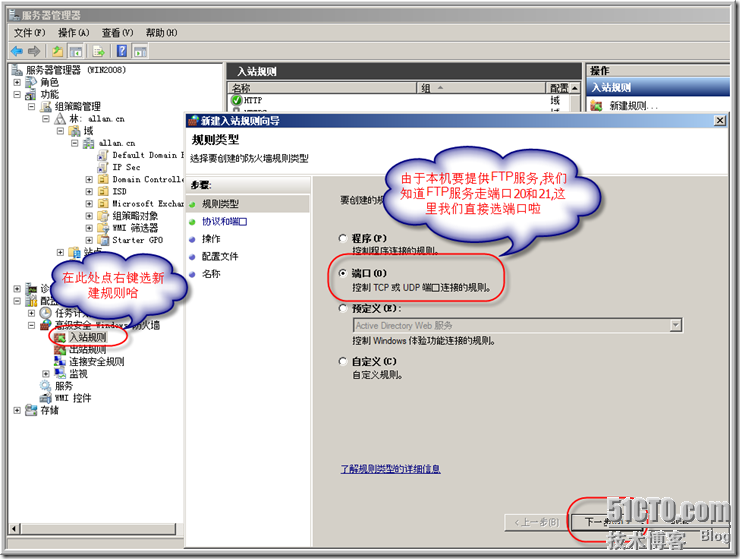

入站规则和出站规则设置方法是一模一样的,只是要搞清楚什么时候用到入站又什么时候用到出站,举一个简单例子:本机开通了FTP服务,作为FTP的服务端需要对外提供FTP服务,那么若要允许外面主机访问到本机FTP服务,这里我们需要在入站规则里面设置允许20或21端口允许进来吧,所以从外到内访问称入站,亦之相反,若你不允许本机去访问外面的FTP服务,你需要在出站口阻止掉20或21端口,这样说你应该知道怎么运用它了吧.

就以我们刚说的FTP为例来创建一个入站规则哈,可以根据程序/端口/预定义(常用服务微软已帮我们定义在这里我们只需选择)/自定义(以上几种还达不到你的要求那就来个自定义喽)可谓是你的需求我们都能提供,赞一个先.

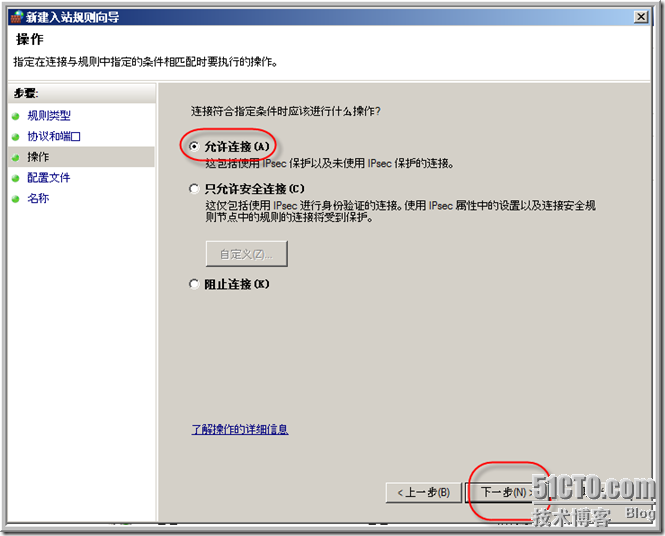

接着到了你想要执行的动作,我们需要对外提供服务当然要选允许啦

接下来就到了这个规则应用到哪些位置,为了安全我只想对域用户提供服务那么这里我们就选域哈,根据实际情况自己选择,(当我们的主机一接上网络的时候,系统会自动检测IP地址的变化,根据这一变化这时会弹出一个窗口问你这是一个域网络还是专用网络或者是公用网络,VISTA以前的系统没有这个功能哈)根据你所处的不同环境来应用不同规则效果当然不同凡响,人性化十足.

描述一下OK,一条规则就这样完成了.

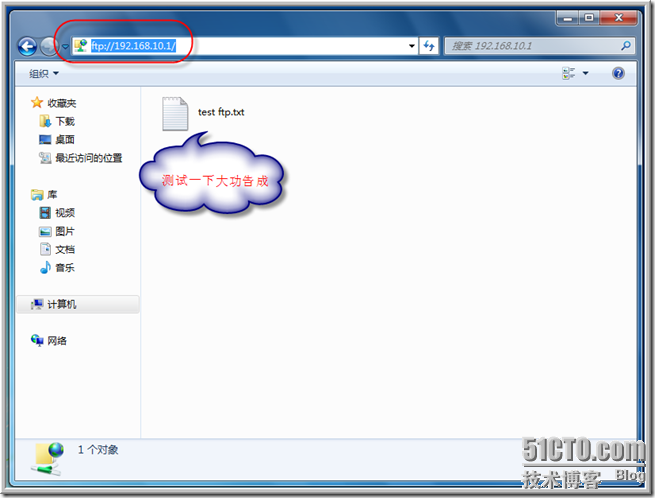

来到客户端访问测试一下

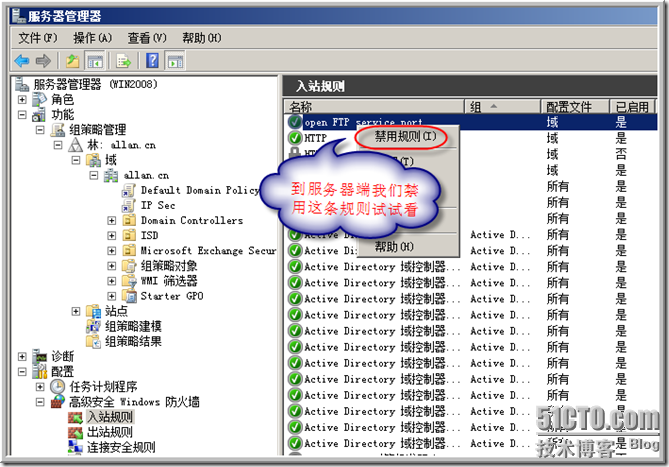

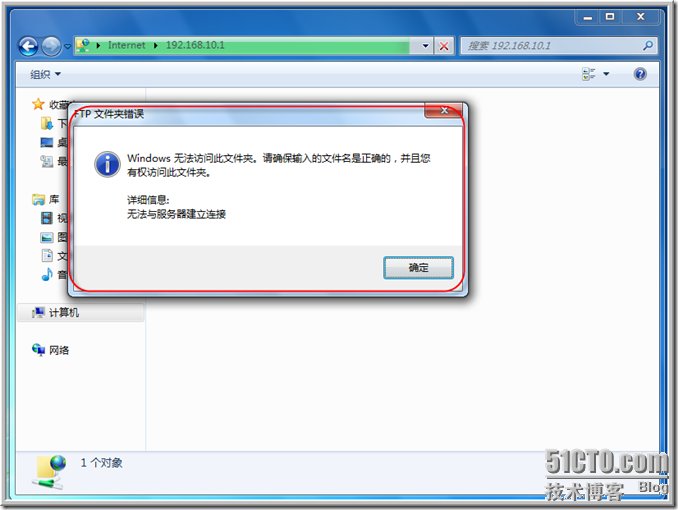

一禁用就访问不到了,效果很好很强大.

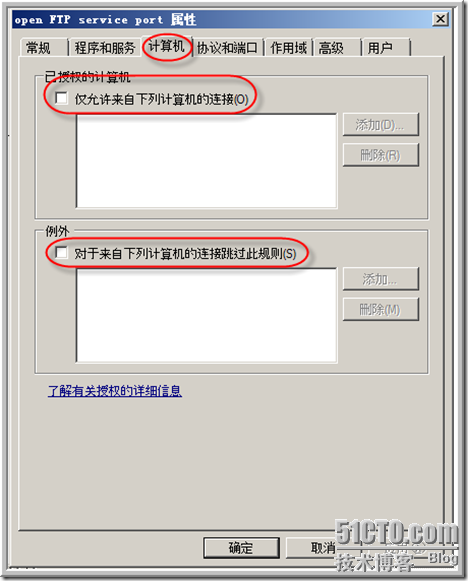

规则是创建好了,若想再进一步巩固我们的安全机制,在刚建的规则上点右键选属性弹出以下窗口,你可以选择允许哪些计算机来连接

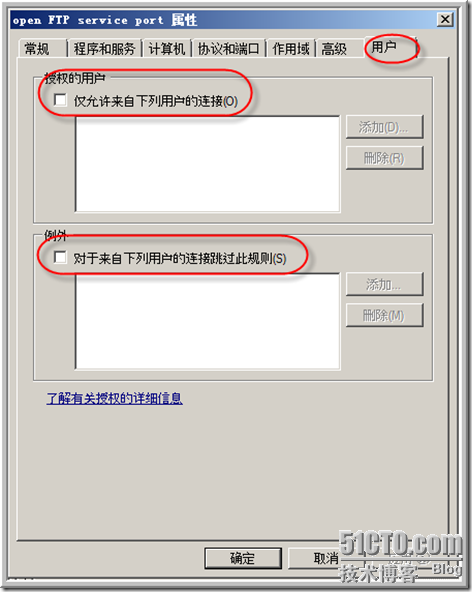

如果你还觉得根据计算机来控制还不爽,那你可以选根据用户来选择吧.

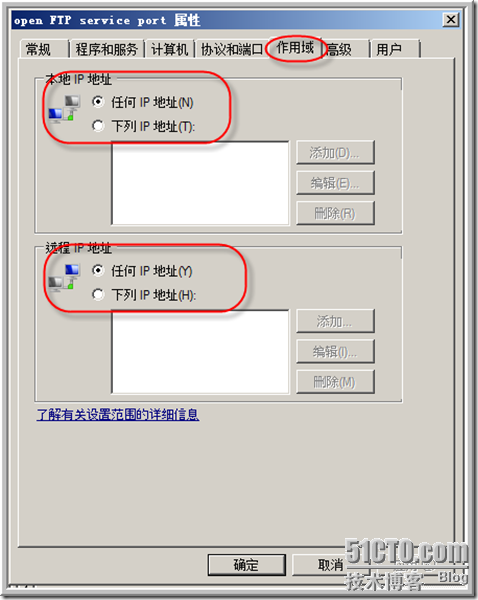

如果你觉得根据计算机和用户还不能达到你的要求,我们还可以根据作用域选择你只希望哪些IP地址可以来连接吧,里面的选项我就不一一例举了,还等什么呢?还不赶快行动去应用感受一下喽.

总结:说实话以前XP里面我很无视Windows防火墙,我所在的企业反正全部通过组策略把防火墙的服务直接关闭掉了很干脆哈,通过认真了解让我对现在防火墙有了360度大转弯,总之随着更加深入学习,WFAS给我留下了深刻的印象.

本文转自allanhi 51CTO博客,原文链接:http://blog.51cto.com/allanfan/350578,如需转载请自行联系原作者