作者:许本新

具有高级安全性的 Windows 防火墙它结合了主机防火墙和 IPSec(Internet 协议安全)。具有高级安全性的 Windows 防火墙,在每台运行此版本 Windows 的计算机上运行,并对可能穿越边界网络或源于组织内部的网络攻击提供本地保护。它还提供计算机到计算机的连接安全,使用户可以对通信要求身份验证和数据保护。

具有高级安全性的 Windows 防火墙是一种状态防火墙,检查并筛选 IP 版本 4 (IPv4) 和 IP 版本 6 (IPv6) 流量的所有数据包。默认情况下阻止传入流量,除非是对主机请求(请求的流量)的响应,或者被特别允许(即创建了防火墙规则允许该流量)。通过配置具有高级安全性的 Windows 防火墙设置(指定端口号、应用程序名称、服务名称或其他标准)可以显式允许流量。

使用具有高级安全性的 Windows 防火墙还可以请求或要求计算机在通信之前互相进行身份验证,并在通信时使用数据完整性或数据加密。

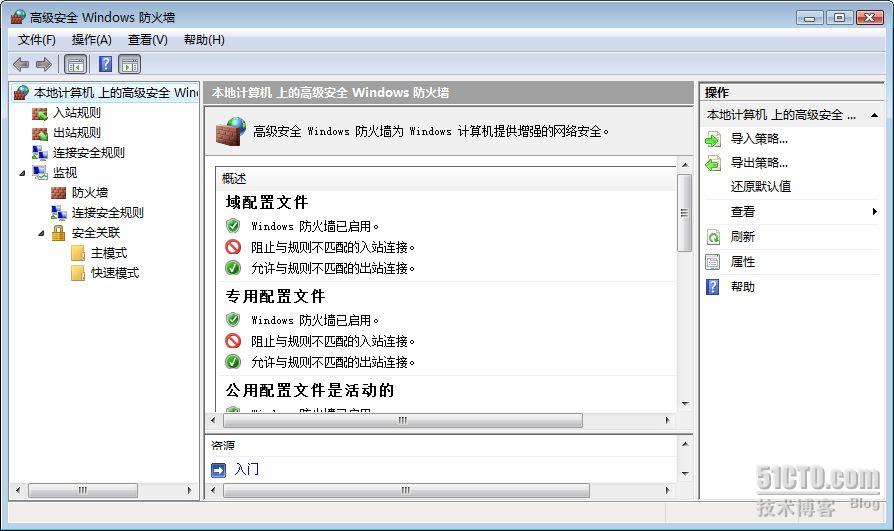

1. 高级安全的 Windows 防火墙界面认识

单击“开始”菜单,然后选择“管理工具”,如果系统提示用户输入管理员密码或进行确认,请键入密码或提供确认。双击“高级安全的 Windows 防火墙”如图1-1所示。在窗口的左侧提供了相关“高级安全的 Windows 防火墙”选项功能列表,例如,监视、防火墙、连接安全规则、安全关联、主模式、快速模式等。

l 监视 使用此文件夹同时监视使用具有高级安全性的 Windows 防火墙管理单元创建的防火墙规则和连接安全规则。使用此文件夹无法查看使用 IP 安全策略管理单元创建的策略。“监视概述”页显示活动的配置文件(域、专用或公用)以及该配置文件的设置。

l 防火墙 使用此文件夹监视所有启用的防火墙规则,包括活动配置文件的防火墙规则和通过使用组策略对象 (GPO) 分发的防火墙规则。只监视活动的(已应用的)防火墙规则。

l 连接安全规则 此文件夹列出所有启用的连接安全规则以及有关其设置的详细信息。连接安全规则使用 Internet 协议安全 (IPSec) 来保护本计算机与其他计算机之间的通讯。连接安全规则定义用于形成安全关联 (SA) 的身份验证、密钥交换、数据完整性或加密。SA 定义用于保护从发送方到接收方的通信的安全性。

l 安全关联 此文件夹列出所有主模式和快速模式 SA 以及有关其设置和终结点的详细信息。

l 主模式 此文件夹列出所有主模式 SA 以及有关其设置和终结点的详细信息。可以使用此文件夹查看终结点的 IP 地址。

l 快速模式 此文件夹列出所有快速模式 SA 以及有关其设置和终结点的详细信息。可以使用此文件夹查看终结点的 IP 地址。

2.高级安全windows防火墙详细介绍

具有高级安全性的 Windows 防火墙一般使用两组规则配置其如何响应传入和传出流量。防火墙规则确定允许或阻止哪种流量。连接安全规则确定如何保护此计算机和其他计算机之间的流量。通过使用防火墙配置文件(根据计算机连接的位置应用),可以应用这些规则以及其他设置。还可以监视防火墙活动和规则。

(1)防火墙规则

配置防火墙规则以确定阻止还是允许流量通过具有高级安全性的 Windows 防火墙。传入数据包到达计算机时,具有高级安全性的 Windows 防火墙检查该数据包,并确定它是否符合防火墙规则中指定的标准。如果数据包与规则中的标准匹配,则具有高级安全性的 Windows 防火墙执行规则中指定的操作,即阻止连接或允许连接。如果数据包与规则中的标准不匹配,则具有高级安全性的 Windows 防火墙丢弃该数据包,并在防火墙日志文件中创建条目(如果启用了日志记录)。对规则进行配置时,可以从各种标准中进行选择:例如应用程序名称、系统服务名称、TCP 端口、UDP 端口、本地 IP 地址、远程 IP 地址、配置文件、接口类型(如网络适配器)、用户、用户组、计算机、计算机组、协议、ICMP 类型等。规则中的标准添加在一起;添加的标准越多,具有高级安全性的 Windows 防火墙匹配传入流量就越精细。

(2)连接安全规则

可以使用连接安全规则来配置本计算机与其他计算机之间特定连接的 IPSec 设置。具有高级安全性的 Windows 防火墙使用该规则来评估网络通信,然后根据该规则中所建立的标准阻止或允许消息。在某些环境下具有高级安全性的 Windows 防火墙将阻止通信。如果所配置的设置要求连接安全(双向的验证),而两台计算机无法互相进行身份验证,则将阻止连接。

(3)入站规则

入站规则明确允许或者明确阻止与规则条件匹配的通信。例如,可以将规则配置为明确允许受 IPSec 保护的远程桌面通信通过防火墙,但阻止不受 IPSec 保护的远程桌面通信。首次安装 Windows 时,将阻止入站通信,若要允许通信,用户必须创建一个入站规则。在没有适用的入站规则的情况下,也可以对具有高级安全性的 Windows 防火墙所执行的操作(无论允许还是阻止连接)进行配置。

(4)出站规则

出站规则明确允许或者明确拒绝来自与规则条件匹配的计算机的通信。例如,可以将规则配置为明确阻止出站通信通过防火墙到达某一台计算机,但允许同样的通信到达其他计算机。默认情况下允许出站通信,因此必须创建出站规则来阻止通信。无论在默认情况下是允许或是阻止连接,都可以配置默认操作。

(5)防火墙配置文件

可以将防火墙规则和连接安全规则以及其他设置应用于一个或多个防火墙配置文件。然后将这些配置文件应用于计算机,这取决于连接计算机的位置。可以配置计算机何时连接到域、专用网络(例如家庭网络)或公用网络(例如 Internet 展台)的配置文件。

(6)防火墙规则和连接安全规则之间如何关联

防火墙规则允许通信通过防火墙,但不确保这些通信的安全。若要使用 IPSec 确保通信安全,可以创建连接安全规则。但是,创建连接安全规则不允许通信通过防火墙。如果防火墙默认的行为不允许该通信通过,则必须创建防火墙规则来实现此操作。连接安全规则不应用于程序或服务,它们应用于构成两个终结点的计算机之间。

(7)配置规则

因为具有高级安全性的 Windows 防火墙在默认情况下阻止所有非请求 TCP/IP 传入通信,因此可能需要对作为服务器、侦听程序或者对等端的程序或服务配置程序、端口和系统服务规则。当服务器角色或配置更改时,必须根据实际情况对程序、端口和系统服务规则进行管理。

要点: 防火墙规则的设置为标准(连接请求针对此标准来匹配规则)添加了逐渐增长的限制级别。例如,如果未在“程序和服务”选项卡中指定程序或服务,将允许所有与其他条件相匹配的程序和服务连接。因此,添加更详细的标准会使规则变得越来越严格,因此,匹配的可能性也就越小。

3.入站规则设置

防火墙的出站规则的配置方法与入站规则大致相同,所以在这以入站规则的配置为例,介绍给大家。

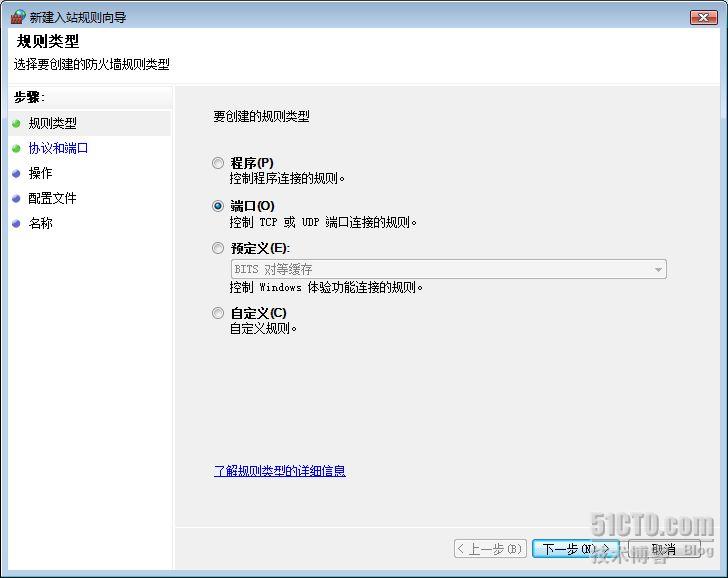

(1)新建入站规则

① 鼠标右键单击图1-1左上角的 ,在接下来出现的窗口中选择左上角的 ,打开“新建入站规则向导”,如图1-2“新建入站规则向导”所示。在“新建入站规则向导”的“规则类型”窗口中,您可以创建四种类型的规则,分别是:程序、端口、预定义、自定义。(此处作者以端口为例,创建一条禁止TCP协议的21号端口入站的规则,其它设置可以参照此处设置进行)。

② 选择图1-2的“端口”单选框,然后点击“下一步”。在接下来的“新建入站规则向导”的“协议和端口”窗口中。由于作者创建的是TCP协议的21号端口规则,所以在该窗口中“该规则应用于TCP还是UDP”选择“TCP”;然后在“该规则应用于所有本地端口还是特定本地端口”栏中,选择“特定本地端口”并填写“21”,然后点击“下一步”按钮。

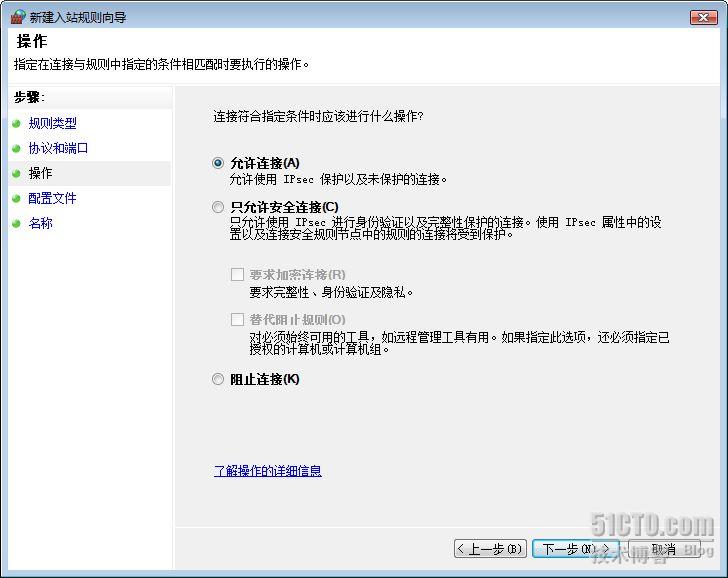

③ 在图1-3中有三种选择。分别是:“允许连接”、“只允许安全连接”、“阻止连接”。

l 允许连接 选择该项则不会阻止,允许使用IPSec保护和未保护的连接。

l 只允许安全连接 选择该项则只允许使用IPSec保护的连接。

l 阻止连接 选择该项则不允许使用连接,阻止IPSec保护的连接和未保护的连接。

作者创建的规则旨在让用户不能连接到21号端口上,所以我选择的是第三个选项目,然后点击“下一步”按钮。(您在创建具体规则的时候需要按照实际的需要来进行具体配置)。

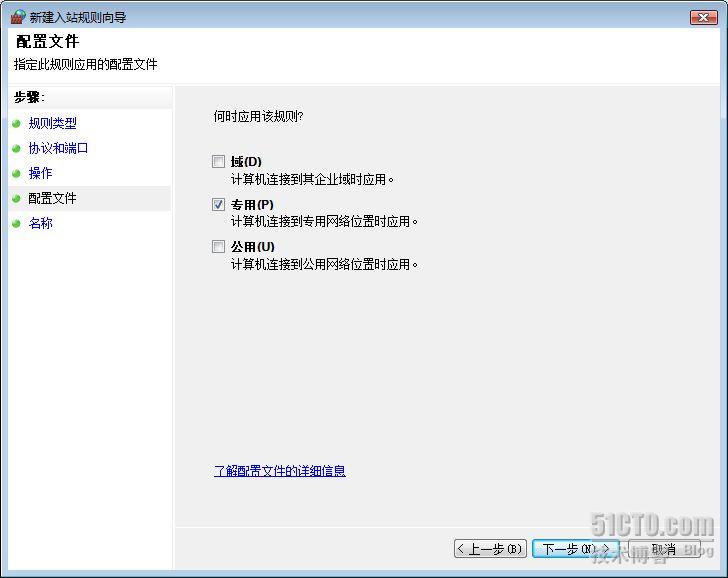

④ 指定新规则应用的应用时机,主要针对的有三种情况可供选择,它们分别是,“域”、“专用”“公用”。

l 域 当该防火墙是用于连接到域的网络时候,用来实现对域的网络保护,则选择该项。

l 专用 当该防火墙是用于连接到专用的网络时候,用来实现对专用的网络保护,则选择该项。

l 公用 当该防火墙是用于连接到公用的网络时候,用来实现对公用的网络保护,则选择该项。

建议用户根据自己的网络环境实际情况进行选择。作者在此处是希望防火墙规则应用到专用网络,所以选择的是“专用”如图10-4

所示。

⑤ 最后给你创建的规则命名,然后点击“完成”。

注意:Windows Vista防火墙的出站规则创建方法可以参照上述步骤进行,这里不再赘述。

4.配置防火墙的IPSec规则

(1)什么是IPSec

IPSec (Internet 协议安全)是一个工业标准网络安全协议,为 IP网络通信提供透明的安全服务,保护 TCP/IP 通信免遭窃听和篡改,可以有效抵御网络攻击,同时保持易用性。IPSec有两个基本目标:一是保护IP数据包安全;二是为抵御网络攻击提供防护措施。

IPSec结合密码保护服务、安全协议组和动态密钥管理三者来实现上述两个目标,不仅能为企业局域网与拨号用户、域、网站、远程站点以及Extranet之间的通信提供强有力且灵活的保护,而且还能用来筛选特定数据流。 IPSec是基于一种端-对-端的安全模式。这种模式有一个基本前提假设,就是假定数据通信的传输媒介是不安全的,因此通信数据必须经过加密,而掌握加解密方法的只有数据流的发送端和接收端,两者各自负责相应的数据加解密处理,而网络中其他只负责转发数据的路由器或主机无须支持IPSec。

(2)Windows Vista防火墙的IPSec规则配置

Windows Vista防火墙的最大改进就是防火墙规则和IPSec规则的设置已经进行了完善的集成,方便IT管理人员进行设置。案例,假设网络管理员需要在公司的Windows Vista防火墙上添加一条规则,以便让财务部的员工(财务部员工所在组CW groups)能够安全借助特定的应用程序,通过80端口访问计算机,访问该服务器的连接必须经过加密,以便确保财务部信息的安全。

为了实现这一目的该公司的网络管理员就可以通过配置Windows Vista自带的防火墙“带高级安全设置的Windows防火墙”实现。具体配置方法如下。

① 在“带有高级安全设置的Windows防火墙”管理单元窗口左侧的控制台树定位到“入站规则”,然后单击右侧任务窗格里的“新规则”链接,即可打开“新建入站规则向导”对话框。

② 选择“端口”单选按钮,然后单击“下一步”按钮。接下来选择“TCP”单选按钮,并在“特定本地端口”单选按钮右侧的文本中输入“80”。然后单击“下一步”按钮。

③ 接着选择“只允许安全连接”单选框,并勾选“要求加密连接”复选框,然后单击“下一步”。

④ 接着勾选“只允许来自下列用户的连接”复选框,然后单击“添加”按钮,在打开的对话框中输入财务部门员工所属的组的名称(CW groups),然后单击“检查名称”按钮,并单击“确定”按钮,将用户添加到“只允许来自下列用户的连接”列表中。单击“下一步”。

⑤ 指定该规则的配置文件,由于本案例仅要求在连接到公司的域环境时应用该策略,所以可以清空“专用”和“共用”复选框,然后单击“下一步”按钮。

⑥ 最后指定规则名称和描述信息,单击“完成”即可。

这样一来,只有该公司域中的特定用户(所有属于CW groups组的财务部成员),才可以通过专用应用程序,连接到服务器的80端口,以便处理财务部的信息,同时网络连接被加密,很安全。

本文转自xubenxin 51CTO博客,原文链接:http://blog.51cto.com/windows/79331,如需转载请自行联系原作者