上次我们讲到了有关IPSec和高级安全Windows防火墙(以下简称WFAS)的集成应用,今天我们来学习WFAS的基本使用。

在旧版Windows中,存在windows防火墙,而从VISTA或WINDOWS2008开始,出现了WFAS,在这个组件里可以完成比传统Windows防火墙更多的事情。不过在新版操作系统中也同样保留了和旧版操作系统一样的Windows防火墙。

如何找到新版操作系统,如vista或windows2008的旧版windows防火墙(或称基本windows防火墙)呢?

打开“控制面板”---Windows防火墙,如下图所示:

如何找到WFAS呢?

1. 对于Vista或Win7,可以运行MMC,添加组件,WFAS即可。

2. 对于Windows2008,除通过MMC添加外,可以在管理工具---WFAS打开即可。

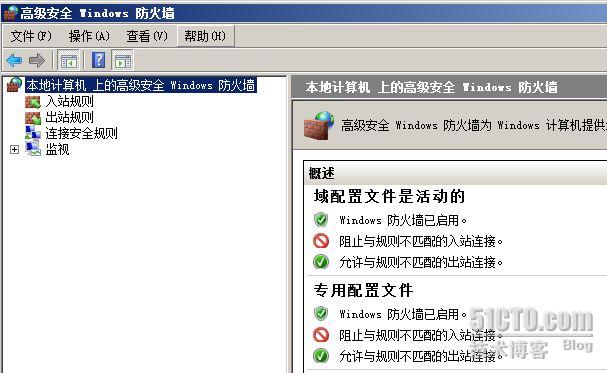

最终WFAS的界面如下:

WFAS和传统防火墙的区别有哪些呢?

1. 强化了“入站规则”和“出站规则”,特别是出站规则可以自由设置。

所谓入站规则---即控制从外到内的访问,而出站规则---则是控制从本地到外的访问。在旧版的防火墙中有关出站规则是很简单的。

2. 位置敏感的主机防火墙:即可以针对三种网络编辑相应的配置文件(域网络、专用网络、公用网络)。

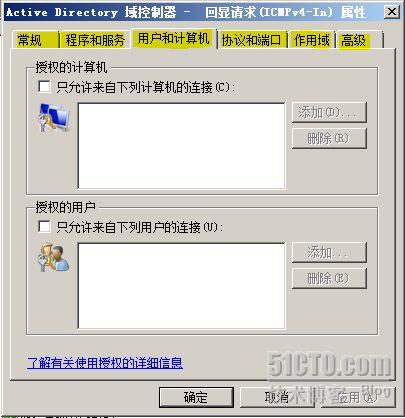

3. 颗粒配置:即在每条规则中的设置更加细化,可以通过双击一条规则看到,如下图所示:

4. 和IPSec集成:这是最大的变化之一,以后再配置IPSec不用再怕和防火墙规则冲突了,而配置起来界面更加人性化,有向导嘛~~具体有关IPSEC的使用,见上篇《Windows2008新功能系列之三:高级安全Windows防火墙(上)》

5. 支持IPV6和NAP。

等等

默认windows防火墙的配置:

1. 阻止所有入站连接(入站规则)

a)阻止来自其他主机的传入连接

b)减少受攻击面

2.允许所有出站连接(出站规则)

a)阻止从本机的传出连接

b)停止未授权软件访问外界

3.入站例外将自动为新角色和功能进行修改。

举两个案例,我们来学习一下有关WFAS的使用。

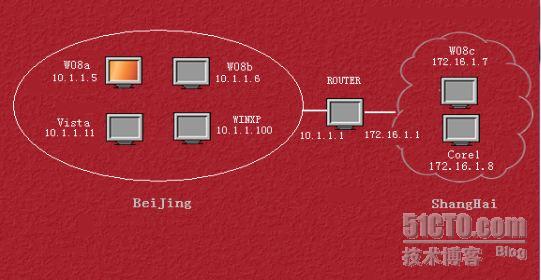

具体的实验拓朴如下所示:(当前是域环境,域名为contoso.com,其中w08a是DC,W08b是WEB服务器。)

案例一:W08B是WEB服务器,要求只有子网10.1.1.0/24内的计算机可以访问,而其它子网如172.16.1.0/24内计算机不可以访问。

案例二:域中的所有DC均不可通过IE浏览器上互联网。

案例一的实现过程:

分析:根据案例要求,我们可以在WEB服务器上利用WFAS创建“入站规则”,并设置只允许10.1.1.0/24这个子网可以访问。由于只是一台WEB服务器,故我们可以直接打开WEB服务器的本地WFAS来完成,因为在默认状态下,本地的WFAS的设置会和组策略上的设置合并生效。

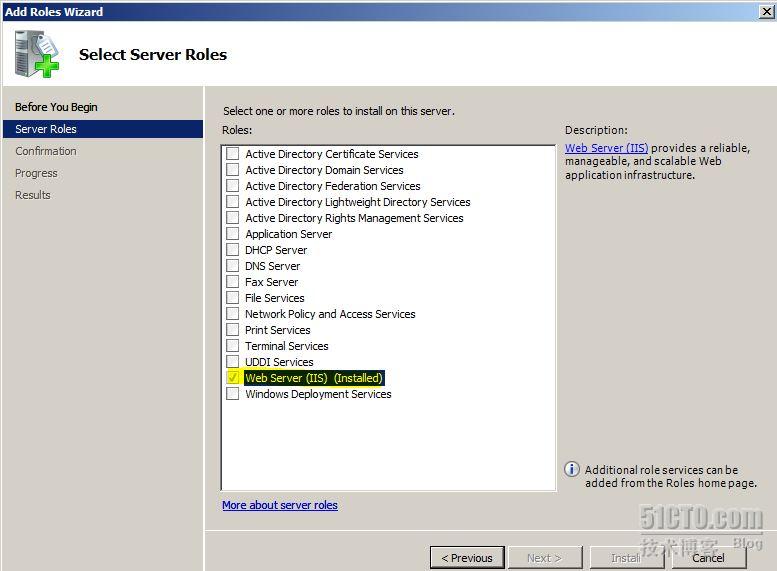

一、在W08B上安装IIS组件,并配置WEB站点:

打开管理工具--服务器管理器,如下图所示:

单击“添加角色”后,出现向导界面,单击下一步,在如下图中,选择“安装IIS 服务”(图中我已经安装~),继续单击下一步,最后安装结束。

二、打开WEB服务器上的本地WFAS,创建“入站规则”:

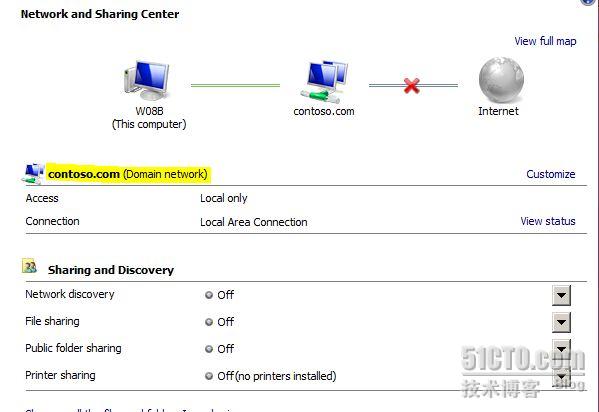

1. 首先检查所属的网络:

打开“网络和共享中心”,如下图所示:得知该主机属于域网络。

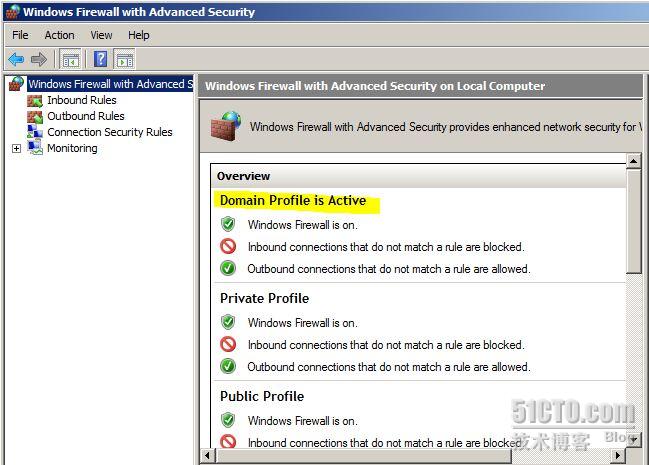

2. 打开WFAS,检查哪个配置文件起作用:如下图可知domain Profile是活动的。

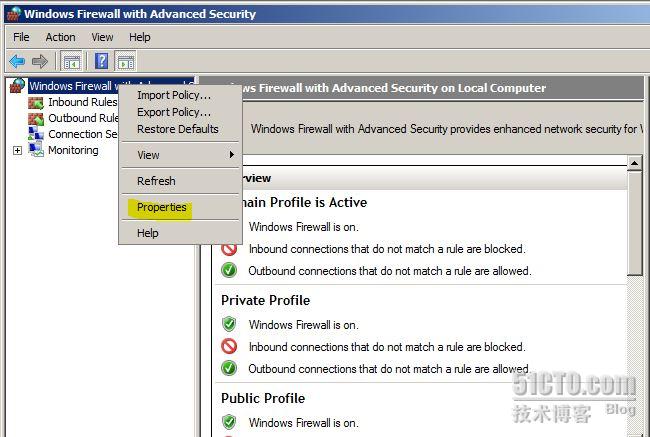

注:如果你的主机没有加入域,可以人为的改变所属的网络,从而可以设置不同网络对应配置文件的具体设置,如下图:

单击“属性”后如下图:

3. 创建入站规则:

由于“WEB服务HTTP或HTTPS流量控制”是预定义的规则,所以我们可以直接编辑,如果没有可以自行创建,若创建,直接在“入站规则”上右击选“新规则”即可。这里我们直接编辑预定义的这两个规则,具体规则如下所示:

先双击HTTP的那个,如下图所示:

选择“作用域”,单击“远程IP地址”中“添加”,如下图:

添加如上图所示的子网范围后,单击“确定”,关闭所有对话框。

如是编辑HTTPS的那条规则,类似操作。

三、测试:

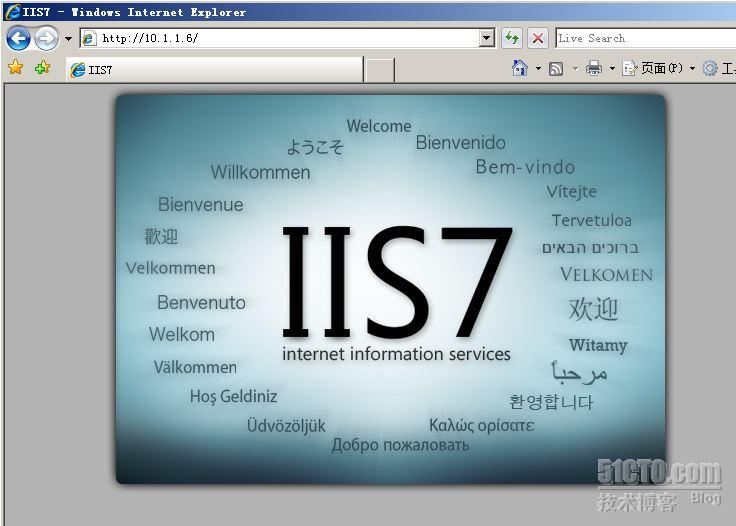

找10.1.1.0/24子网内的一台客户端,如VISTA,打开IE浏览器,输入http://10.1.1.6,成功打开了网站:

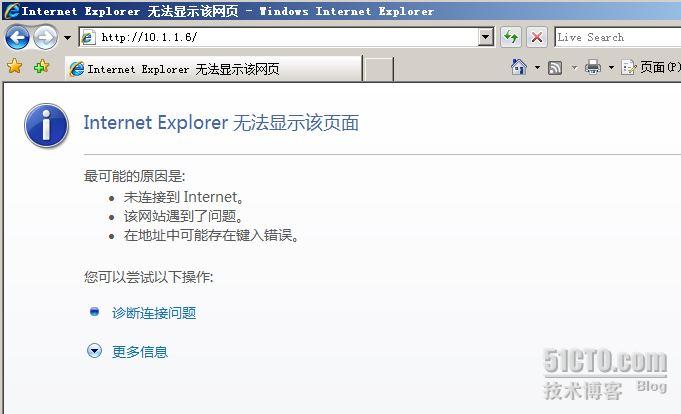

在172.16.1.0/24子网内的w08c这台客户端访问http://10.1.1.6,如下图所示:没有打开网站,可见规则设置成功。

至此第一个案例解决完毕。

案例二的实现过程:

分析:由于是让所有DC上的IE浏览均不可使用,故我们可以编辑“默认域控制器的组策略”,进行相关的WFAS的设置,在这里我们要编辑“出站规则”。编辑完毕后可以在DC上运行gpupdate /force刷新应用。

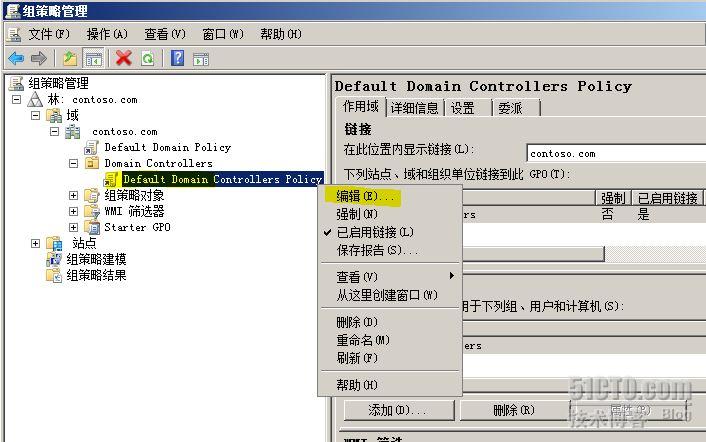

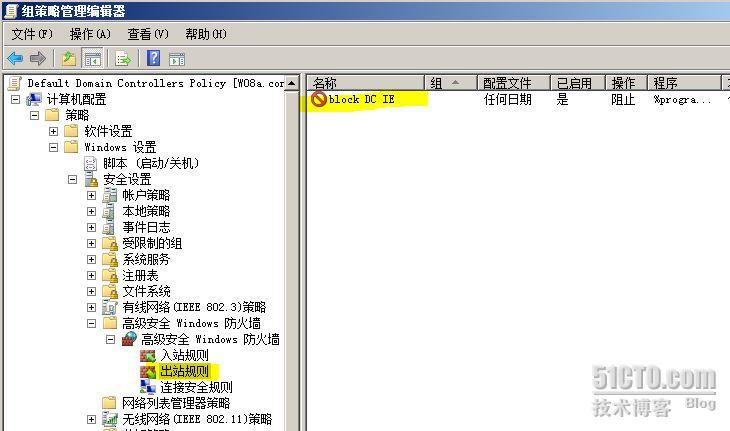

一、在任意一台DC上运行GPMC.msc,编辑“默认DC的组策略”:

单击“编辑”后,如下所示:

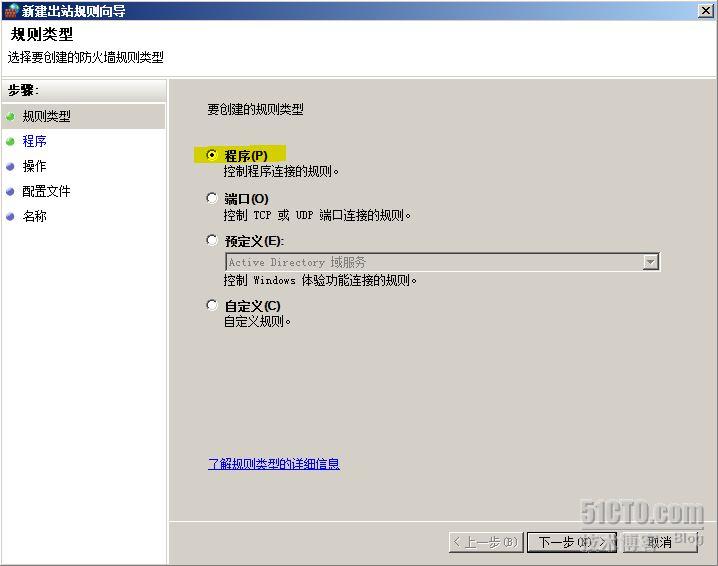

在“出站规则”上单击“新规则”如下所示:

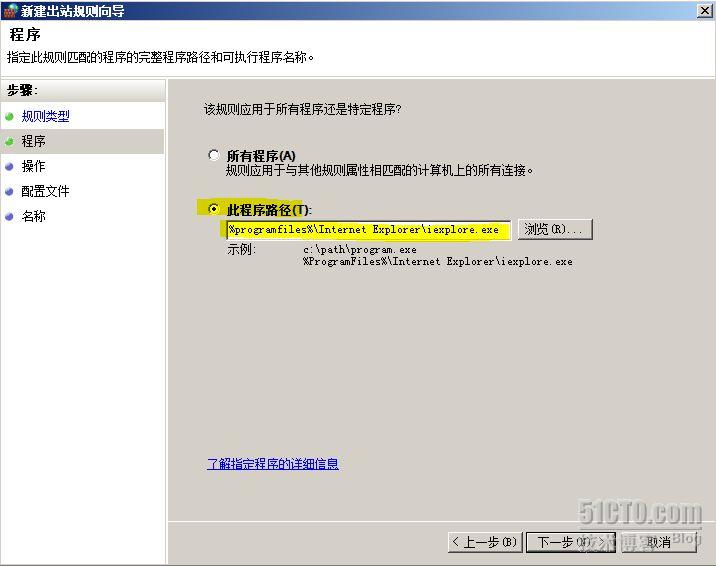

选择“程序”,单击下一步,如下:

如上图,输入具体程序的路径,再次单击下一步:

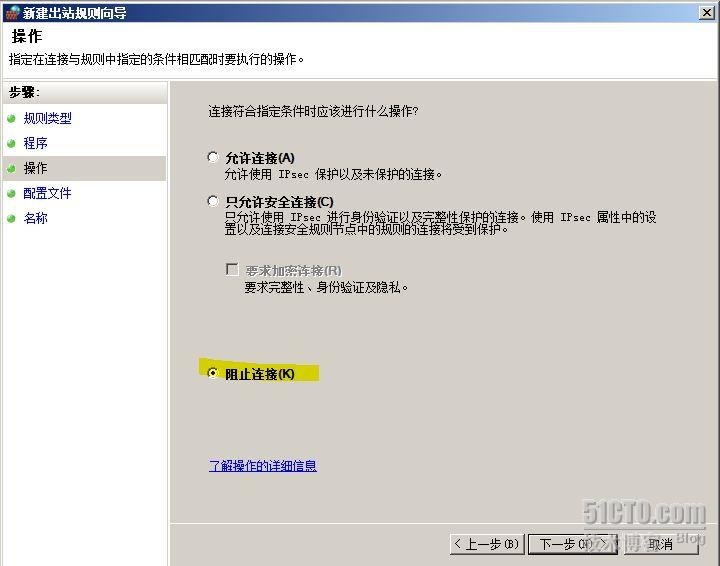

选择“阻止连接”,下一步:

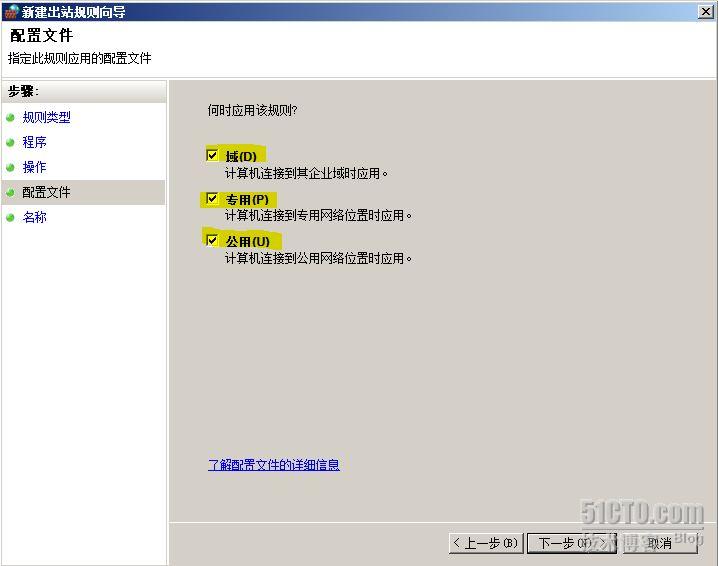

如上图的设置,单击下一步,并取名,结束设置,规则创建成功!如下所示:

二、测试:

1. 首先运行gpudate /force刷新组策略

2. 在DC上打开IE,输入http://10.1.1.6,如图所示,不能打开网页,测试成功!!

小结:通过这两个案例,我们可以看到,利用WFAS确实可以给我们的网络管理带来很多惊喜的功能,特别是通过组策略统一来部署更能带来很多的方便。

本文转自 jary3000 51CTO博客,原文链接:http://blog.51cto.com/jary3000/180906,如需转载请自行联系原作者